PENETRATIONSTEST

Ein Penetrationstest überprüft die Wirksamkeit eingesetzter Schutzmaßnahmen, die digitale Infrastrukturen, Anwendungen oder Produkte gegen unberechtigte Zugriffe, Manipulationen oder Störungen schützen, aus der Perspektive und mit den Methoden und Werkzeugen eines professionellen Cyber-Angreifers.

Ob vorhandene Sicherheitsmaßnahmen einen professionellen Angreifer tatsächlich daran hindern können, sich mittels moderner Angriffstaktiken & -techniken Zugang zu Daten, Netzwerken, Kommunikationsverbindungen, Systemen, Diensten, Anwendungen oder Prozessen zu verschaffen oder diese zu manipulieren oder in ihrer Verfügbarkeit zu stören, kann trotz moderner Produkte wie KI, SOC & SOAR nur mittels eines professionellen Sicherheitstests effizient und wirksam überprüft werden.

Cyber-Angreifer nutzen die menschliche Fähigkeit zu täuschen und neue Angriffstechniken zu entwickeln. Noch ist es Realität, dass Angreifer erfolgreich sind. Werkzeuge wie automatisierte Schwachstellenscans, Attack-Pfad-Analysen oder KI-, SOC- & SOAR-Lösungen tragen gut konfiguriert und orchestriert ohne Frage positiv zum Schutzniveau bei, können alleine, manchmal entgegen den Versprechen ihrer Anbieter, einen professionellen Angreifer aber nicht besiegen. - Verlassen Sie sich deshalb niemals auf einen Anbieter, der Ihnen einhundertprozentige Sicherheit verspricht.

Wir überprüfen und sichern

digitale Infrastrukturen, Anwendungen und Produkte

durch die Augen der Angreifer.

OCULIS HOSTIUM - NULLUS SERPENS OLEUM

Als unabhängiger, zertifizierter und auf Sicherheitstests & -audits spezialisierter IT-Sicherheitsdienstleister überprüfen wir die Widerstandsfähigkeit von digitalen Infrastrukturen sowie von Organisationen gegen professionelle Cyber-Angriffe und identifizieren auf diese Weise für unsere Kunden kritische Schwachstellen, die durch automatisierte Testverfahren nicht gefunden werden können.

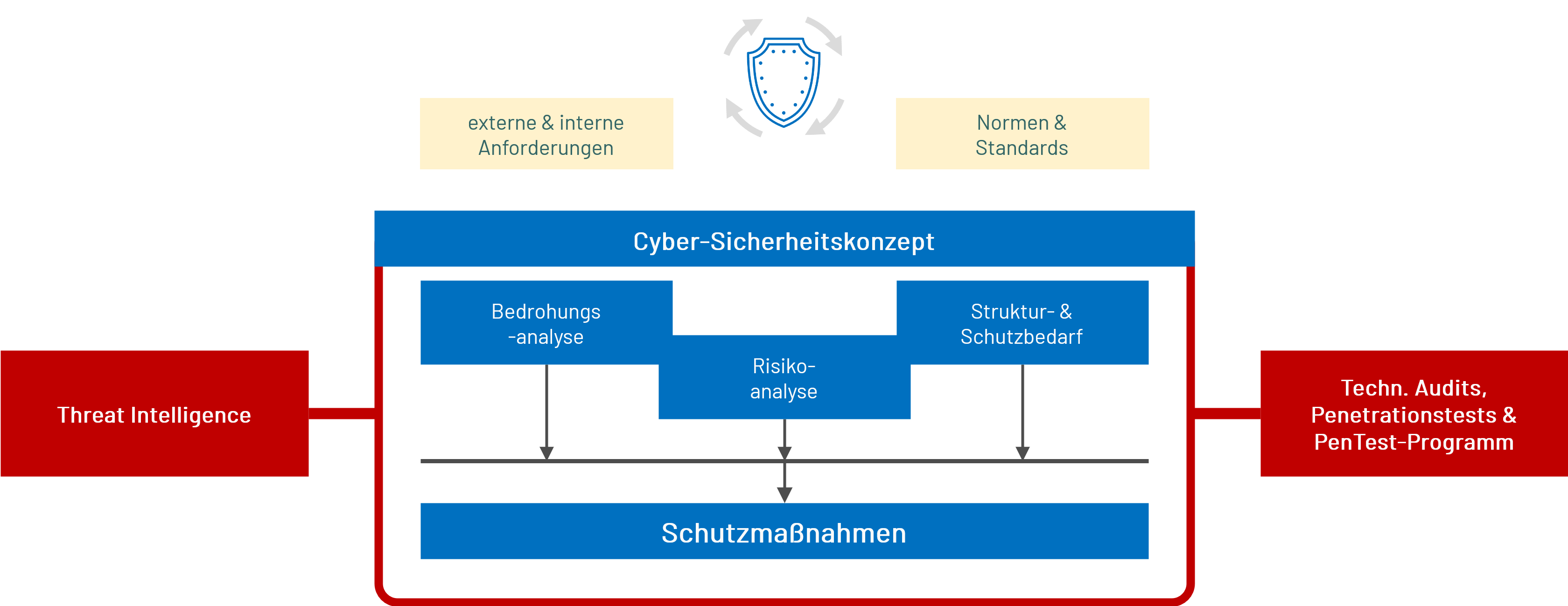

Über unsere Sicherheitstests hinaus betrachten wir zusammen mit unseren Kunden deren zu schützende Infrastruktur und unterstützen diese beim Aufbau und der Dokumentation eines wirksamen, anforderungskonformen und handhabaren Cyber-Sicherheitskonzepts, für dessen Dokumentation wir praxiserprobte Templates bereitstellen.

Auch begleiten wir Kunden beim Aufbau eines zum Cyber-Sicherheitskonzept passenden Threat-Intelligence-Programms, das sicherstellt, dass im Cyber-Sicherheitskonzept an den richtigen Stellen die relevanten Bedrohungen berücksichtigt und regelmäßig aktualisiert werden.

unsere

PENETRATIONSTESTS

- werden professionell von mindestens einem personenzertifizierten Vollzeit-PenTester mit langjähriger Berufserfahrung durchgeführt

- orientieren sich an den einschlägigen Standards zur Durchführung von Penetrationstests

- stützen sich auf einen ISO 9001 & ISO/IEC 27001 zertifizierten PenTest-Prozess

- simulieren das relevante Bedrohungsspektrum

unsere

PENTEST-PROGRAMME

- stellen die Überprüfung der zu schützenden Infrastruktur in angemessener Testtiefe und Regelmäßigkeit sicher

- berücksichtigen interne und externe Anforderungen

- sind anforderungs- und normkonform (z.B. gem. IEC/ISO 27001, ISO 22302, KRITIS, NIS-2, VAIT, BAIT oder DORA)

- sind kosteneffizient durch Rahmenverträge

- enthalten nach Bedarf Unterstützung beim Cyber-Sicherheitskonzept und bei einem Threat-Intelligence-Programm

Neben Einzelbeauftragungen führen wir Penetrationstests in Rahmenverträgen in den Plänen SOC, BUSINESS oder ENTERPRISE durch:

| LEISTUNGEN & PLÄNE | SINGLE | SOC | BUSINESS | ENTERPRISE |

|---|---|---|---|---|

| Abstimmung & Anforderungsanalyse | ||||

| Testplan | ||||

Testmodule

|

nach Bedarf | -- | ||

Testmodul

|

nach Bedarf | optional | ||

| Testbericht mit Maßnahmenempfehlungen | ||||

| Besprechung des Testergebnisses | ||||

| Re-Test | ( |

|||

| Testprogramm (anforderungs- & normkonform) | -- | |||

| Rahmenvertrag | -- | |||

| Jour fixe mit festem Ansprechpartner | -- | -- | -- | |

Cyber-Sicherheitskonzept

|

-- | -- | -- | |

| Threat-Intelligence-Programm | -- | -- | -- | |

| Testat (anforderungs- & normkonform) | -- | -- | -- |

Warum PENTEST mit pen.sec?

- Wir leben Sicherheit und Qualität: unser PenTest-Prozess & unsere PenTest-Infrastruktur sind zertifiziert nach IEC/ISO 27001 sowie nach ISO 9001.

- Unsere Testleiter sind personenzertifizierte PenTest-Experten mit vielen Jahren Berufserfahrung.

- Wir bieten aktive Lead-Auditoren & normkonforme Testprogramme, z.B. gem. IEC/ISO 27001, ISO 22302, KRITIS, NIS-2, VAIT, BAIT oder DORA.

Haben Sie Fragen? Nehmen Sie Kontakt mit uns auf.

+49 8623 36497-0 | info@pen-sec.de