Google und Yahoo verbessern Emailsicherheit

Google und Yahoo verbessern Emailsicherheit Für Unternehmen, die bei der Kommunikation mit ihren Kunden vor allem auf Email setzen, beginnt das Jahr 2024 mit einem Paukenschlag: Ab dem 1. Februar 2024 müssen Domaininhaber, die täglich mehr als 5000 Emails an Gmail bzw. Yahoo Konten verschicken, ihre Emails authentifizieren. Wer ist von der Änderung betroffen? Kurz […]

Typo3 Basis Sicherheit Guide

Der Typo3 Basis Sicherheit Guide Da die erste Typo3 Version bereits 1998 erschien, nimmt das Content Management System (CMS) im CMS Universum beinahe schon die Rolle eines Großvaters ein. Der Marktanteil ist zwar nicht so groß wie bei WordPress oder Shopify, doch das CMS scheint weiterhin gut am Markt anzukommen. In Deutschland setzen etwa Congstar, die Lufthansa und […]

Drupal Basis Sicherheit Guide

Der Drupal Basis Sicherheit Guide Das Content Management System (CMS) Drupal ist zwar nicht so weit verbreitet wie WordPress oder Shopify, kommt aber immerhin auf rund einer Million Webseiten zum Einsatz. Eine solche Verbreitung zieht natürlich auch das Interesse potenzieller Angreifer auf sich, sodass es wichtig ist, seine Drupal Installation bestmöglich abzusichern. In diesem Basis Sicherheit Guide […]

X-Frame-Options Header richtig konfigurieren

X-Frame-Options Header richtig konfigurieren Was macht der X-Frame-Options Header? Ein gesetzter X-Frame-Options Header verhindert, dass die Webseite auf anderen Webseiten als iFrame eingebunden wird. Was können die Auswirkungen eines nicht gesetzten X-Frame-Options Header sein? Wenn kein X-Frame-Options Header gesetzt ist, kann die Webseite durch einen Angreifer als transparenter iFrame auf einer bösartigen Seite eigebunden werden […]

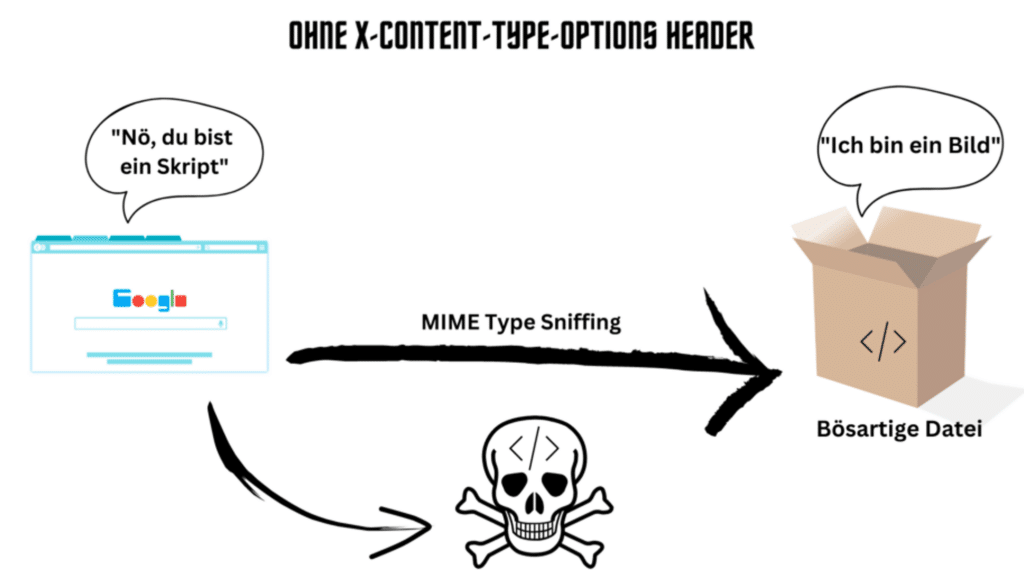

X-Content-Type-Options Header richtig konfigurieren

X-Content-Type-Options Header richtig konfigurieren Was macht der X-Content-Type-Options Header? Der Header verhindert MIME Type Sniffing (oder Content Type Sniffing) durch den Browser. Dabei versucht der Browser aufgrund der Inhalte einer Datei zu erkennen, um was für einen Datei Typ es sich handelt. Bei einem gesetzten X-Content-Type-Options Header wird der Browser dagegen gezwungen, sich auf den Datei Typ […]

Referrer-Policy Header richtig konfigurieren

Referrer-Policy Header richtig konfigurieren Was macht der Referrer-Policy Header? Über den Referrer-Policy Header kann kontrolliert werden, welche Informationen über den Referrer Header geteilt werden. Was können die Auswirkungen eines nicht gesetzten Referrer-Policy Headers sein? Ist dieser Header nicht (oder auf den falschen Wert) gesetzt, dann kommt es möglicherweise zu einem Abfluss an sensiblen Informationen. Dieser Fall tritt […]

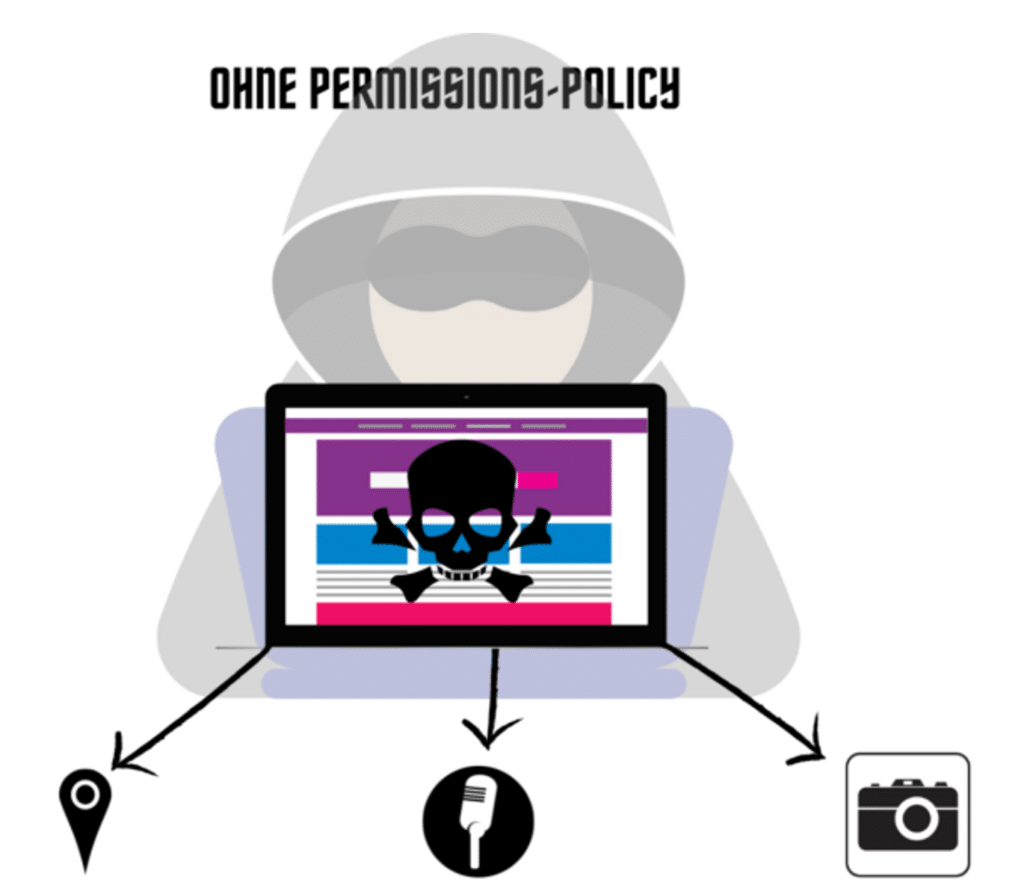

Permissions-Policy Header richtig konfigurieren

Permissions-Policy Header richtig konfigurieren Was macht der Permissions-Policy Header? Mit dem Permissions Policy Header kann die Benutzung von bestimmten Browser Features erlaubt oder verboten werden. Was können die Auswirkungen eines nicht gesetzten Permissions-Policy Headers sein? Der Header fungiert vor allem als eine Art zweite Verteidigungslinie: Falls es einem Hacker gelungen sein sollte, auf Ihrer Webseite Schadcode auszuführen […]

Spam

Spam Wie ein simpler Email Harvester eine halbe Million Mails pro Tag erntet und was man dagegen machen kann Beginnen werden wir mit etwas recht Banalem, mit dem vermutlich jeder schon mal seine Erfahrungen gemacht hat: Spam Sei es die E-Mail, die in holprigem Deutsch Potenzpillen verkaufen will, oder die Hochglanzmail, die für eine neue […]

Spoofing

Spoofing Oder: Wie Hacker sich hinter falschen Absenderadressen verstecken können (und wie man das erkennt) Emails sind ein wunderbares Werkzeug: Leicht zu verwenden und dennoch sehr vielfältig, von der Spear Phishing Mail an den CEO, über Massennachrichten an alle Angestellten, bis hin zum Versand von Malware. Im ersten Teil unserer Blog Serie zum Thema „Emails als […]

Email Schemata

Email Schemata Oder: Warum ein Hacker Ihre Emailadresse kennt Haben Sie je Phishingmail erhalten und sich gefragt woher der Absender Ihre Mailadresse kennt? Dafür gibt es verschiedene Möglichkeiten: Möglicherweise wurde ein Kollege oder Geschäftspartner gehackt und der Angreifer hatte somit Zugriff auf das Emailadressbuch in dem Ihre Mailadresse aufgeführt ist Möglicherweise hat der Angreifer die […]