Google und Yahoo verbessern Emailsicherheit

Für Unternehmen, die bei der Kommunikation mit ihren Kunden vor allem auf Email setzen, beginnt das Jahr 2024 mit einem Paukenschlag: Ab dem 1. Februar 2024 müssen Domaininhaber, die täglich mehr als 5000 Emails an Gmail bzw. Yahoo Konten verschicken, ihre Emails authentifizieren.

Wer ist von der Änderung betroffen?

Kurz gesagt: Jeder der täglich mehr als 5000 Emails an Gmail oder Yahoo Accounts versenden möchte.

Wichtig: Es geht um 5000 Emails, nicht um Emails an 5000 unterschiedliche Emailaccounts. Diese Zahl kann dementsprechend schon mit deutlich weniger Usern erreicht werden, wenn diese z.B. verschiedene Emailbenachrichtigungen aktiviert haben.

So informieren viele Onlineshops beispielsweise mit einer Mail über die erfolgreiche Bestellung, mit einer weiteren über den Versand und bitten dann mit einer dritten um eine Bewertung, wenn die Lieferung erfolgt ist. Macht also schon mal drei Emails für einen User pro Kaufvorgang.

Dazu kommen dann noch Newsletter, Hinweise auf aktuelle Angebote und Aktionen etc. sowie Benachrichtigungsmails bei User Aktivitäten. Diese sind oft durch den User konfigurierbar, so kann man sich bei vielen Webseiten etwa über jeden Login per Mail benachrichtigen lassen.

Insbesondere bei sozialen Netzwerken kann man auch Benachrichtigungsmails für Likes, Kommentare o.ä. aktivieren, wodurch bei aktiven Usern schnell eine große Zahl an Mails zusammenkommen kann.

Welches Missbrauchspotenzial gibt es?

Da sich die Grenze nach der Anzahl an Mails bemisst und nicht an der Anzahl der Accounts, bietet sich hier natürlich auch ein Missbrauchspotenzial durch Hacker: Wenn ein Hacker sehr viele Benachrichtigungsemails triggert, kann er schon mit einem einzigen Account die Grenze von 5000 Mails reißen und damit die Zustellung von Mails an legitime User massiv beeinträchtigen.

Das würde so funktionieren:

- Der Hacker registriert einen Gmail oder Yahoo Email Account

- Der Hacker registriert sich mit diesem Account bei Ihrer Webseite

- Der Hacker löst wiederholt Aktionen aus, die zu einer Emailbenachrichtigung führen

- B. die Passwort Rücksetzung

- Dieser Vorgang ist mit einem simplen Python oder Bash Skript leicht zu automatisieren, sodass innerhalb von wenigen Minuten tausende Anfragen (und somit auch verschickte Mails…) zustande kommen werden

- Da die Grenze von 5000 Mails damit bereits sehr früh am Tag überschritten ist, werden weitere Mails nicht mehr zugestellt

Dieser Angriff ist also recht simpel, verbraucht auf Seiten des Hackers auch kaum Ressourcen, hat aber dennoch ein beträchtliches Schadpotenzial, da er die Email Kommunikation eines Unternehmens mit seinen Kunden deutlich beeinträchtigen kann. Es handelt sich also um einen Fall von Denial of Service (DoS).

Was passiert, wenn die Änderungen nicht umgesetzt werden?

Wer die Änderungen nicht umsetzt, muss zukünftig mit massiven Problemen bei der Zustellung von Emails an Google bzw. Yahoo Konten rechnen.

Wie genau Google bzw. Yahoo ihre neuen Anforderungen durchsetzen ist noch unklar. Denkbar sind im Prinzip drei Fälle:

- Emails, die den Anforderungen nicht entsprechen, werden zwar zugestellt, allerdings nur in den Spam Ordner. Da viele User diesen kaum regelmäßig überprüfen, geht die Email somit vermutlich unter.

- Emails werden in das reguläre Postfach des Users zugestellt, allerdings als potenziell unsicher markiert. In diesem Fall würde der Empfänger die Mail zwar sehen, je nachdem wie drastisch die Kennzeichnung ausfällt, wird es aber kaum zu einer Interaktion kommen. Werden die Mails sehr deutlich als unsicher gekennzeichnet, hat das möglicherweise sogar negative Auswirkungen auf die Reputation Ihres Unternehmens, da der User dieses dann allgemein als unsicher wahrnimmt. Das kann also potenziell den Verlust der Geschäftsbeziehung bedeuten.

- Die Emails werden durch den Server direkt abgelehnt, der User hat keine Möglichkeit die Mail zu lesen.

Keine dieser Möglichkeiten ist für Webseitenbetreiber wirklich erfreulich. Da man vermuten kann, dass andere Emailprovider dem Beispiel von Google bzw. Yahoo früher oder später folgen werden (wer möchte schon gern als der Provider bekannt sein, bei dem man am meisten Spam bekommt?), wird schon sehr bald kein Weg an der Implementierung von SPF Record, DKIM und DMARC vorbeiführen, sofern man mit seinen Kunden auch weiterhin per Mail kommunizieren möchte.

Was muss umgesetzt werden?

Wer die 5000 Emails pro Tag überschreitet (was nicht immer freiwillig geschehen muss, siehe oben), sollte die drei folgenden Sicherheitsmechanismen implementieren um auch zukünftig störungsfrei mit seinen Kunden kommunizieren zu können: SPF Record, DKIM, DMARC.

Diese drei Authentifizierungsmechanismen schauen wir uns nun nachfolgend genauer an:

Wie funktioniert ein SPF Record?

Mit einem SPF Record (Sender Policy Framework) kann festgelegt werden, wer im Namen einer Domain Emails verschicken darf. Ohne einen solchen Record stellt sich die Situation für einen Mailserver wie folgt dar: Er hat eine Mail von der Domain example.com erhalten. Ohne SPF Record hat er keine Möglichkeit zu überprüfen, ob der Absender berechtigt ist, Emails im Namen von example.com zu versenden. Die Mail wird daher an den User weitergeleitet.

Ein fehlender SPF Record erleichtert daher das Spoofen von Emails massiv und macht es für User somit schwerer, eine echte Mail von einer gespooften zu unterscheiden.

Anders sieht es aus, wenn ein SPF Record vorhanden ist. In diesem Fall kann der empfangende Mailserver einfach in den Record schauen und überprüfen, ob der Absender zum Versand von Mails dieser Domain berechtigt ist. Ist dies der Fall, kann die Mail zugestellt werden, ist dies nicht der Fall, kann die Mail abgelehnt oder in den Spam Ordner zugestellt werden:

Ein SPF Record ist damit ein wichtiges Werkzeug um zu verhindern, dass andere in Ihrem Namen Emails verschicken können.

Wie funktioniert DKIM?

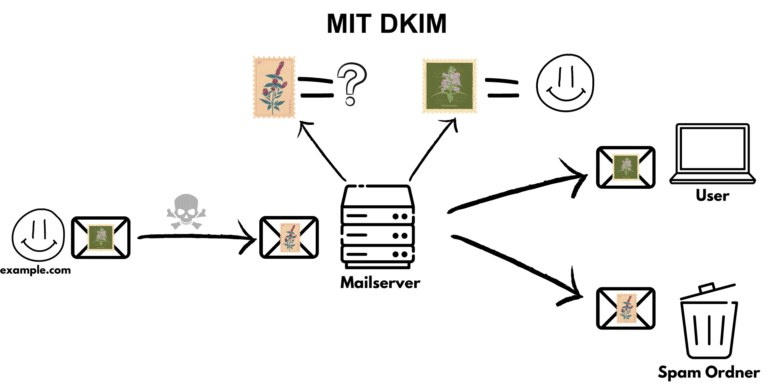

Bei DKIM (Domain Keys Identified Mail) handelt es sich um ein Protokoll, mit dem überprüft werden kann, ob eine Email auf dem Weg vom Sender zum Empfänger manipuliert wurde. Dazu wird eine digitale Signatur basierend auf den Hashwerten des Inhalts und der Header gebildet. Wird die Email manipuliert, dann verändert sich auch die Signatur. Der empfangende Mailserver kann dies dann erkennen und eine manipulierte Email gegebenenfalls verwerfen.

Ohne DKIM hat der empfangende Mailserver keine Möglichkeit festzustellen, ob eine Email auf dem Übertragungsweg manipuliert wurde. Auch der SPF Record hilft in diesem Fall nicht weiter, da die Email ja vom korrekten Sender verschickt und dann erst auf ihrem Weg zum Ziel verändert wurde. Dem Mailserver bleibt also nichts anderes übrig, als die Mail zuzustellen:

Mit DKIM sieht die Situation dagegen so aus: Der Versender der Mail klebt gewissermaßen eine eindeutige Briefmarke auf seine Mail (der Hashwert des Inhalts). Wird die Mail dann auf dem Übertragungsweg manipuliert, verändert sich auch die Briefmarke. Der empfangende Mailserver kann dies überprüfen und somit manipulierte Mails erkennen:

Ob die Mail nun in den Spam Ordner zugestellt oder komplett verworfen wird, kann mittels DMARC festgelegt werden.

Wie funktioniert DMARC?

Bei DMARC (Domain-based Message Authentication, Reporting and Conformance) handelt es sich gewissermaßen um eine Art übergeordnete „Handlungsanweisung“ für den Fall, dass eine Email die SPF oder DKIM Prüfung nicht besteht.

Ohne DMARC sieht die Situation für den empfangenden Mailserver so aus: Durch den SPF oder DKIM Record kann er zwar feststellen, ob eine Mail von einem falschen Absender stammt oder manipuliert wurde. Es fehlt dann aber eine Anweisung, wie mit diesen Mails zu verfahren ist. Der Mailserver entscheidet sich vielleicht dazu, die Mail in den Spamordner zuzustellen, dort wird sie aber möglicherweise dennoch vom User gelesen.

Kurz gesagt: Ohne DMARC gibt man als Domaininhaber Kontrolle ab, da man dann den Mailserver des Empfängers entscheiden lässt, wie er mit bösartigen Mails umgehen soll.

Mit einem DMARC Record gibt man dem Mailserver dagegen eine Anweisung an die Hand, wie mit manipulierten Mails umzugehen ist. Diese können direkt abgelehnt werden (sodass der User sie nie zu Gesicht bekommt), sie können in den Spam Ordner zugestellt werden oder sie können ganz normal zugestellt werden (wobei es allerdings kaum sinnvolle Gründe geben dürfte die letzte Einstellung zu wählen).

Wer SPF und DKIM erfolgreich implementiert hat, für den ist DMARC daher folglich der letzte Feinschliff.

Wie sieht die Situation bei meiner Domain aus?

Sind Sie für die Änderungen, die Google und Yahoo vorgenommen haben, gerüstet? Oder müssen Sie in Zukunft mit Problemen bei der Zustellung Ihrer Emails rechnen?

Bei der Beantwortung dieser Frage unterstützt Sie unser Websecurity Scanner. Dieser erkennt nicht nur mögliche Probleme mit SPF, DKIM und DMARC, sondern auch noch diverse andere Webschwachstellen und Fehlkonfigurationen.

Und das beste: Sie erhalten keinen komplizierten Report voller technischer Fachbegriffe, sondern eine verständliche Erklärung der Probleme, inklusive diverser Grafiken zur Visualisierung (wie in diesem Blog Beitrag).

Schicken Sie uns einfach eine kurze Nachricht, für welche Domain Sie einen Websecurity Report haben möchten und wir melden uns in Kürze bei Ihnen.

Fazit

Wer mit seinen Kunden per Email kommuniziert, für den besteht Handlungsbedarf. Selbst wenn man aktuell noch deutlich unter der 5000 Emails Grenze liegen sollte, kann ein Hacker die neuen Google/Yahoo Regeln missbrauchen, um die Email Kommunikation Ihres Unternehmens teilweise lahmzulegen.

Von daher führt kaum ein Weg an der Implementierung von SPF, DKIM und DMARC vorbei.