OSINT - Was Mitarbeiterbewertungen einem Angreifer über ein Unternehmen verraten

Für viele Menschen ist es mittlerweile selbstverständlich, sich vor einer Bewerbung auf Mitarbeiterbewertungsseiten wie Kununu oder Glassdoor über den potenziellen Arbeitgeber zu informieren. Neben Eindrücken vom Bewerbungsprozess, die dort von anderen Bewerbern geteilt wurden, kann man oft auch schon mehr über die Stimmung die im Unternehmen herrscht sowie die Vergütungsstruktur in Erfahrung bringen.

Aber nicht nur für potenzielle Bewerber sind solche Seiten interessant, auch einem Angreifer können sie viel über das Unternehmen verraten. Teilweise lassen sich Informationen über Technologien, Software und Programmiersprachen finden, die dann den Ausgangspunkt für eine Suche nach spezifischen Schwachstellen bilden. Ebenfalls interessant sind Eindrücke über die Firmenkultur, das Führungsverhalten des Managements, die allgemeine Stimmung in der Firma oder den Zusammenhalt unter den Mitarbeitern. Also alles Informationen die eine Bewertungsplattform zur Verfügung stellt.

Für einen Angreifer ergeben sich daraus oft wunderbare Ansatzpunkte für Phishing Mails. Wenn beispielsweise von vielen Mitarbeitern und Bewerbern angemerkt wird, dass ältere Mitarbeiter im Unternehmen nicht sonderlich gut behandelt bzw. sogar diskriminiert werden, kann sich ein Angreifer als Mitglied einer Behörde oder eines Anwalts ausgeben, der den Sachverhalt untersuchen soll. Mitgeschickt wird ein Dokument, das zur Stellungnahme ausgefüllt werden muss. Selbstverständlich verbunden mit einer gewissen Dringlichkeit, wie der Androhung einer Geldbuße oder dem Setzen einer Frist.

Da der bearbeitende Mitarbeiter die Zustände im Unternehmen ja täglich erlebt, wird er diese Mail kaum als aus der Luft gegriffen einstufen und dementsprechend das Dokument öffnen. Das Dokument enthält dann Makros, mit denen Schadcode nachgeladen wird. Ohne Makros ist das Dokument aber nicht lesbar und aufgrund der Dringlichkeit entschließt sich der Mitarbeiter zur Aktivierung der Makros. Und schon ist der Angreifer auf dem PC des Mitarbeiters. Nächster Schritt Rechteausweitung, Erhalt des Zugangs und Ausbreitung im Netzwerk.

Und all das nur wegen einer realistischen Phishing Mail, deren Inhalt auf Angaben beruht, die der Angreifer auf öffentlich zugänglichen Seiten gefunden hat.

Was kann man in Erfahrung bringen? Case Study: Google

Damit dieser Text nicht nur zu einer theoretischen Abhandlung wird, soll hier natürlich auch ein kleines Beispiel nicht fehlen: Was können wir innerhalb kurzer Zeit über Google in Erfahrung bringen?

Schritt 1: Kununu – Überblick

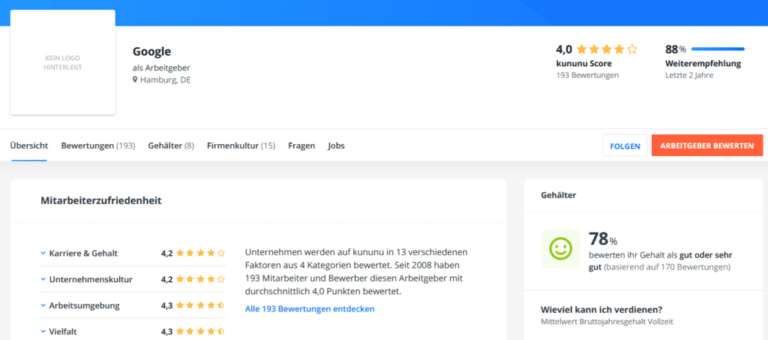

Logischerweise existieren zu einem Konzern wie Google sehr viele Bewertungen, sodass wir uns soweit möglich auf die deutschen Standorte konzentrieren. Kununu zeigt uns diese unter: https://www.kununu.com/de/google-germany1 an.

Die Übersicht zeigt schon mal, dass Google generell recht positiv wahrgenommen wird. Eine hohe Quote an Weiterempfehlungen, hohe Zufriedenheit mit dem Gehalt und gute Bewertungen in diversen Kategorien. Interessant sind aber oft die Bewertungen, die nicht so positiv ausfallen. Wir filtern also nach Bewertungen mit 1-2 Sternen (nur 5 von 172!).

Schritt 2: Kununu – Negative Bewertungen

Gleich die erste Bewertung offenbart etwas Interessantes: Google Mitarbeiter erhalten einen farbigen Badge zur Identifikation. Mal sehen was passiert, wenn wir bei Google nach „Google Badge“ Bildern suchen.

Gleich das erste Resultat ist ein Guest Badge, der nur aus einem einfachen Zettel mit Name und QR-Code zu bestehen scheint. Interessant aber nicht weltbewegend, vielleicht findet sich da noch mehr.

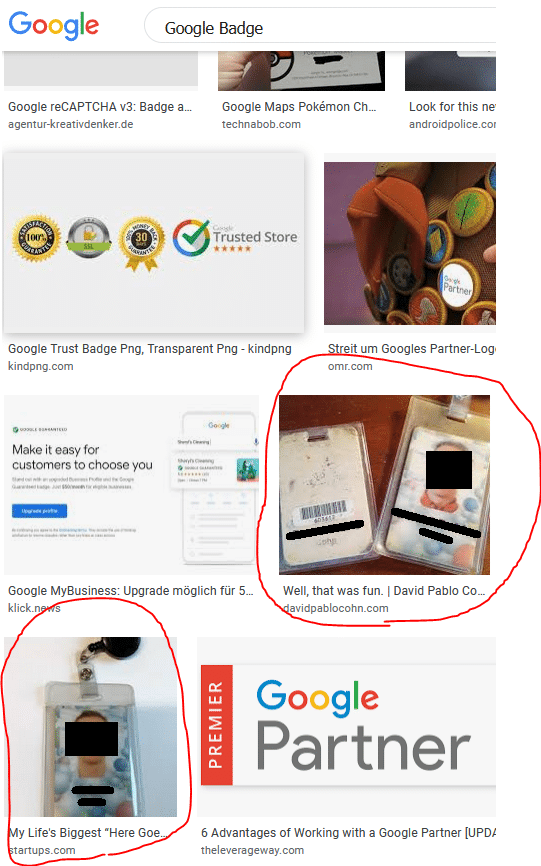

Hinweis: Die Namen und Gesichter sind öffentlich zu sehen, wurden in unserem Screenshot aber unkenntlich gemacht.

Bingo, das sieht doch schon besser aus! Nun weiß ein potenzieller Angreifer schon mal, wie der Ausweis aussieht und kann sich ohne größere Probleme selbst einen basteln. Natürlich ohne eventuelle Funktionen (falls der Ausweis auch als Berechtigung zum Öffnen von Türen verwendet wird), allerdings lässt sich das etwa durch Tailgating umgehen.

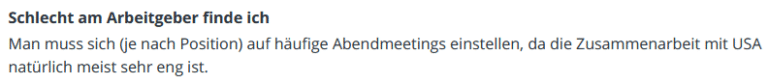

In einer weiteren Bewertung findet sich der Hinweis, dass auch spät abends noch gearbeitet wird. Auch das wäre ein extrem wichtiger Hinweis für einen Angreifer, der sich physisch Zugang verschaffen möchte: Gegen Abend, wenn die Sicherheitsleute nach einer langen Schicht vielleicht nicht mehr zu 100% wachsam sind, wenn einerseits wenig los ist, um Dinge zu machen die am helllichten Tag verdächtig wären, aber noch genug los ist, dass man nicht verdächtig wirkt, wenn man im Flur an jemandem vorbeiläuft.

Innerhalb weniger Minuten könnte sich ein Angreifer also Informationen verschaffen, die bei einem Versuch physischen Zugang zu erhalten extrem nützlich sein könnten. Denn Hacken muss längst nicht nur allein über das Netzwerk stattfinden, auch mit einem am PC angebrachten Keylogger lässt sich allerlei Unheil anrichten.

Nun ist es bei einem Konzern mit zigtausenden Mitarbeitern wie Google nicht allzu verwunderlich, dass es darunter auch einige Mitarbeiter gibt, die ihren Ausweis fotografieren. Bei einer kleinen 10-Mann Bude sehen die Chancen da schon schlechter aus. Was also könnte man dort herausfinden?

Bleiben wir zunächst bei den negativen Bewertungen. Interessant ist alles was Probleme macht. Vielleicht beschwert sich ein Mitarbeiter ja, dass im Unternehmen eine VPN Software der Firma XY verwendet wird, die ewig langsam ist. Damit weiß ein Angreifer dann, welche Software zum Einsatz kommt und kann gezielt nach Schwachstellen suchen.

Vielleicht beschwert sich ein Mitarbeiter auch über die rigorosen Sparmaßnahmen mit denen das Unternehmen seit Jahren zu kämpfen hat. Das könnte für einen Angreifer ein Hinweis darauf sein, dass technische Systeme und Softwarelösungen vermutlich nicht auf dem aktuellen Stand sind, sondern noch ältere Versionen (oftmals mit bekannten Schwachstellen) zum Einsatz kommen.

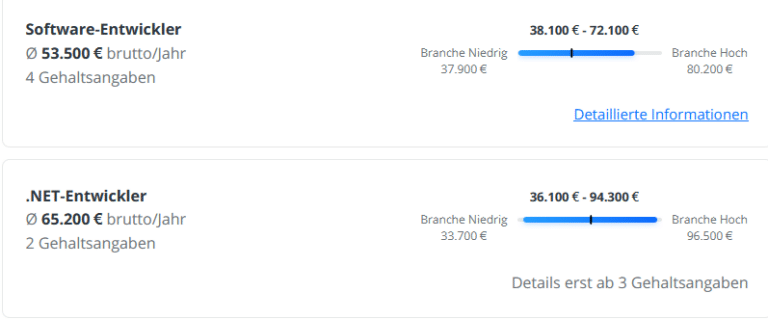

Schritt 3: Kununu – Gehalt

Zwar veröffentlichen nur vergleichsweise wenige Mitarbeiter neben der Bewertung ihres Unternehmens auch ihr Gehalt, aber speziell bei größeren Firmen kann man doch einen gewissen Einblick in die Gehaltsstruktur erhalten.

Warum kann das für einen Angreifer von Interesse sein? Das kommt darauf an, ein Hacker der es etwa darauf anlegt, schnell ein wenig Geld zu verdienen, etwa durch Ransomware, wird diese Information vermutlich nicht übermäßig wichtig finden.

Anders sieht es aus, wenn ein Angreifer sich deutlich weitreichender für ein Unternehmen interessiert, etwa im Bereich der Industriespionage. Hier können unterbezahlte Mitarbeiter ein Ansatzpunkt sein, um gegen Bestechung Informationen zu erhalten. Alternativ können Mitarbeiter natürlich auch ganz legal abgeworben werden, in diesem Fall geht dem Unternehmen nicht nur das Knowhow des jeweiligen Mitarbeiters verloren sondern auch seine Arbeitsleistung.

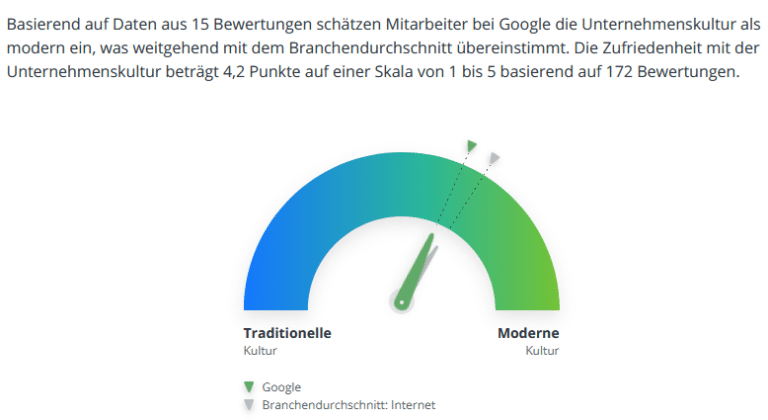

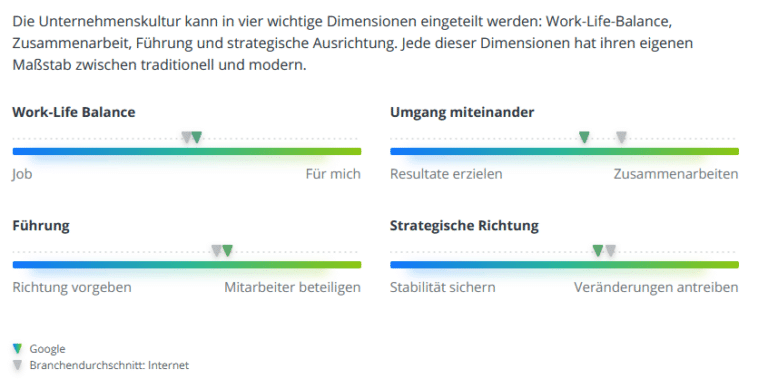

Schritt 4: Kununu – Firmenkultur

Neben Einblicken in die Vergütungsstruktur bietet Kununu auch eine Auswertung der Firmenkultur an. Diese bezieht sich typischerweise auf einen etwa zehnprozentigen Anteil aller Bewertungen. Wer also an einem tieferen Einblick interessiert ist, kommt nicht umhin die Bewertungen manuell durchzuarbeiten. Allerdings kann uns auch die automatisierte Auswertung schon einiges darüber verraten, wie es im Unternehmen zugeht.

Das Google als IT-Unternehmen eher modern eingeschätzt wird, sollte nicht verwundern. Interessant ist allerdings, dass man zumindest im Vergleich zur Branche aber als traditioneller wahrgenommen wird.

Warum ist das nun für einen Angreifer interessant? Hauptsächlich deshalb, weil Einblicke in die Firmenkultur hervorragend dazu geeignet sind, Phishing Mails zu erstellen. Wird das Umfeld etwa als sehr traditionell und autoritär eingeschätzt, stehen die Chancen gut, dass Mitarbeiter eine Mail des Chefs nicht hinterfragen werden, selbst wenn sie ihnen ein wenig seltsam vorkommt. Der Angreifer kann sich also als Chef ausgeben und verlangen, dass ihm bestimmte Dokumente zugeschickt werden. Besonders eindrücklich ist das dann noch in Kombination mit einer gewissen Dringlichkeit („Bin gerade beim Kunden, brauche ASAP unsere neue Preisliste!“).

Wird das Arbeitsumfeld dagegen als chaotisch eingeschätzt und die Fluktuation im Unternehmen ist hoch, kann der Angreifer darauf spekulieren, dass Mitarbeiter daran gewöhnt sind, Dinge nicht auf dem direkten Weg zu erfahren. In einem solchen Fall könnte er sich etwa als Mitarbeiter der IT-Abteilung ausgeben und sein Opfer um dessen Zugangsdaten bitten, da er den neuen Account für XY anlegen muss, bzw. ab nächsten Monat die Software ABC verwendet wird.

Was man alles findet, hängt natürlich auch davon ab, wie viel Zeit man in die Suche investieren kann. Wer Tage oder Wochen damit verbringt, jeden Winkel des Internets nach verwertbaren Informationen zu durchforsten, der wird ein sehr viel deutlicheres Bild eines Unternehmens erhalten als jemand der fünf Minuten die wichtigsten Seiten überfliegt.

Doch auch kurze Überprüfungen können schon sehr wertvolle Einblicke liefern und als Ausgangspunkt für Social Engineering Angriffe dienen.

Schritt 5: Glassdoor

Während die zu Xing gehörende Kununu Plattform vor allem im deutschsprachigen Raum bekannt und beliebt ist, ist international Glassdoor weiter verbreitet.

Das hat Vor- aber auch Nachteile, wie man am Screenshot sehen kann. Bei jeweils mehreren Tausend Bewertungen, Gehaltsangaben und sonstigen Eindrücken, lässt sich natürlich ein recht genaues Bild des Unternehmens und seiner Mitarbeiter zeichnen. Allerdings nimmt die Auswertung natürlich auch einiges an Zeit in Anspruch, sodass wir an dieser Stelle auf eine eingehendere Analyse verzichten wollen (Bzw. kann ja jeder der Interesse hat, selbst mal ein wenig stöbern, was es denn über die eigene Firma (oder eine beliebige andere) so herauszufinden gibt).

Weitere Plattformen

Im deutschsprachigen Raum hat sich vor allem Kununu als Anlaufstelle für Mitarbeiterbewertungen etabliert. Doch Bewertungen können auch noch auf anderen Wegen gefunden werden. Eine Möglichkeit sind etwa Blogbeiträge, die von Mitarbeitern verfasst wurden. Um diese zu finden, können beispielsweise die Google Suchoperatoren blogurl: oder inurl: verwendet werden um gezielt nach .wordpress oder .blogspot Domains zu suchen (in Kombination mit einem Stichwort wie dem Firmennamen).

Zu größeren Firmen finden sich zudem meistens auch Einträge in diversen Foren. Entweder in spezialisierten Karriereforen oder in allgemeinen Foren, die eine größere Leserschaft erreichen und zumindest einen Teilbereich haben, in dem auch über Jobs und Karriere diskutiert wird. Ein paar Beispiele sollen an dieser Stelle aufgeführt werden. Natürlich ohne Anspruch auf Vollständigkeit, um weitere Foren zu finden empfiehlt es sich, eine Google Suche mit dem Firmenname + dem Keyword Forum durchzuführen.

In solchen Foren werden oft auch Erfahrungen mit diversen Arbeitgebern bezüglich Bewerbungsprozess, Firmenkultur, aktuelle Stimmung und Gehaltsniveau geteilt.

Gegenmaßnahmen

Wie bei den meisten Arten von OSINT kann man als Unternehmen nur relativ wenig dagegen unternehmen. Dass Bewerber, Mitarbeiter oder ehemalige Mitarbeiter das Unternehmen bewerten, lässt sich kaum untersagen, zumal gute Bewertungen sich ja auch sehr positiv auswirken können. Ein paar Dinge gibt es dann aber doch, mit denen man zumindest das Risiko reduzieren kann, dass die öffentlich verfügbaren Informationen auf Bewertungsseiten für Angriffe auf das eigene Unternehmen genutzt werden.

Aktiv auf der Plattform vertreten sein

Bewertungen existieren, unabhängig ob man als Unternehmen davon weiß oder nicht. Solange man nicht aktiv eine Seite für das eigene Unternehmen anlegt, erscheinen Bewertungen teilweise bei ähnlich klingenden Unternehmen (statt bei der XY GmbH eben bei der XYZ GmbH), ab einem gewissen Bewertungsvolumen wird oft auch von Seiten der Plattform automatisch eine eigene Seite für das Unternehmen angelegt.

Das diese Seite existiert, stellt schon mal ein Problem dar, denn nun sind zwar Informationen verfügbar, aber man weiß nicht welche. Das Mindeste was man also machen müsste wäre, die relevanten Plattformen hin und wieder darauf überprüfen, ob irgendetwas online ist, was besser nicht für jeden zugänglich sein sollte.

Noch besser wäre es, wenn man sich auf der betreffenden Seite anmeldet und aktiv sein Profil pflegt. Das gibt einem dann auch die Möglichkeit, auf negative Kommentare zu reagieren und so zu einem positiveren Image des eigenen Unternehmens beizutragen. Aber Achtung: Eine Standardmail im Stil von „Wir bedauern Ihre negativen Erfahrungen blablabla…“ ist auch nicht wirklich hilfreich. Wenn man schon antwortet, dann sollte man auch auf die genannten Probleme eingehen, eventuelle Falschaussagen höflich richtigstellen und erklären, was man unternimmt, um bestehende Probleme zu beheben.

Mitarbeiter sensibilisieren

Oft ist einem Mitarbeiter gar nicht klar, dass eine Bewertung kritische Elemente enthält. Man hat dort vielleicht eine schöne Zeit erlebt und möchte sich zum Abschied mit einer ausführlichen positiven Bewertung bedanken. Dass irgendein Halbsatz in diesem Text einen Angriffspunkt darstellen könnte, damit rechnet man überhaupt nicht.

Aus diesem Grund sollten Mitarbeiter regelmäßig dafür sensibilisiert werden, welche Gefahren durch öffentlich zugängliche Informationen und darauf basierende Social Engineering Angriffe drohen können. Dazu können etwa Tools verwendet werden, um in regelmäßigen Abständen Phishing Mails zu versenden und die Klickrate zu überprüfen. Auch macht es Sinn, immer mal wieder die Angriffsfläche untersuchen zu lassen, die das Unternehmen im Internet darstellt.

Notfallplan

Last but not least macht es natürlich auch immer Sinn, sich schon im Voraus einen Plan zurechtzulegen für den Fall, dass etwas schieflaufen sollte. Wer kümmert sich darum, wenn in einer Mitarbeiterbewertung Informationen auftauchen, die besser nicht öffentlich sein sollten? Wen kann man auf Seiten der Plattform Betreiber kontaktieren, um eine Bewertung eventuell kurzfristig aus dem Netz zu nehmen? Wer ist dafür verantwortlich, regelmäßig zu überprüfen, ob irgendwelche Informationen öffentlich zugänglich sind, die besser nicht öffentlich wären?

Wer sich all diese Dinge im Voraus überlegt, sich schon mal Listen mit wichtigen Kontakten anlegt und einen Plan dafür macht, was im Ernstfall zu tun ist, der steht im Falle eines Falles mit Sicherheit besser dar, als derjenige, der sich dann auf die Schnelle überlegen muss was denn jetzt zu tun ist.

Natürlich sollte man sich in gewissen Abständen auch die Mühe machen, den Plan auf seine Aktualität zu überprüfen. Ist das Formular zur Meldung unerwünschter Bewertungen wirklich noch unter dieser URL zu erreichen? Sind seit der letzten Überprüfung eventuell weitere Bewertungsplattformen entstanden, die man im Auge behalten muss? Sind alle Mitarbeiter, denen im Notfall eine Rolle zukommt, noch im Unternehmen?

Fazit

Sie sehen also, Mitarbeiterbewertungen sind nicht nur für potenzielle Bewerber von Interesse, sondern können auch für einen Angreifer eine wahre Schatzkiste an Informationen über das Unternehmen bereithalten. Um noch mal kurz alles zusammenzufassen, was ist für einen Angreifer besonders von Interesse?

- Informationen über verwendete Technologien. Insbesondere solche, mit denen es Probleme gibt.

- Firmenkultur und Führungsverhalten. Je nachdem ob es streng hierarchisch und autoritär (wie in einem altehrwürdigen Konzern) zugeht oder eher drunter und drüber (wie in einem schnellwachsenden Startup) kann der Angreifer seine Social Engineering Angriffe anpassen.

- Welche Probleme gibt es (bzw. wovor haben Mitarbeiter Angst), Umstrukturierungen, Einstellungsstopp, schwindenden Gewinne, können alles Themen sein, die sich in Phishing Mails oder als Druckmittel bei CEO Frauds verwenden lassen.

- Nicht gepflegte Seiten auf Karriereportalen und Bewertungsseiten können von Konkurrenten zur Rufschädigung verwenden werden.

- Bilder und Bewertungen können Hinweise auf Zugangssysteme und Kontrollen enthalten, zudem wird der Dresscode deutlich, der im Unternehmen herrscht, wodurch physische Angriffe ermöglicht werden.

Das sind zumindest einige geläufige Punkte, nach denen ein Angreifer suchen wird, aber wer weiß, je nach Fall findet er manchmal auch noch ganz andere Sachen, die ihm nützlich sein können. Um dieses Risiko zu minimieren, sollte man die Bewertungen, die über das eigene Unternehmen im Internet existieren, zumindest hin und wieder unter die Lupe nehmen.