Der IoT Basis Sicherheit Guide

Ob CNC-Fräsmaschine, Straßenlaterne, Waschmaschine oder Sexspielzeug, mittlerweile sind immer mehr Geräte mit dem Internet verbunden. In manchen Fällen entsteht dadurch sicherlich ein echter Mehrwert, in anderen ist diese Maßnahme eher zweifelhaft und führt zu neuen Problemen.

So oder so: IT-Sicherheit wird bei IoT Geräten meistens nicht gerade großgeschrieben. Vor allem Produkte für Privatanwender unterliegen einem sehr kurzen Produktlebenszyklus, sodass die Hersteller an aufwendig programmierter Software und Sicherheitstests nur ein sehr begrenztes Interesse haben.

Da IoT Geräte oftmals hohe Berechtigungen haben (im privaten Umfeld) bzw. ihr Ausfall sehr kostspielig werden kann (im industriellen Umfeld) entsteht hier ein beträchtliches Schadenspotenzial.

Aus diesem Grund haben wir für Sie diesen IoT Basis Sicherheits Guide zusammengestellt. Er soll dazu dienen, bei Ihren Geräten ein Mindestmaß an IT-Sicherheit sicherzustellen. Gerne können Sie auch unsere kostenlose IoT Checkliste nutzen, um die einzelnen Punkte dieses Guides abzuhaken.

Beachten Sie aber bitte, dass dieser Guide als Basis zu verstehen ist und Ihre Geräte keineswegs unverwundbar macht. Wenn Sie einen realistischen Eindruck davon erhalten möchten, wie Ihr Netzwerk mit all seinen Geräten aus der Sicht eines Angreifers aussieht und welche Schwachstellen dort vorhanden sind, dann sprechen Sie uns doch wegen eines Penetrationtest an.

Standard Passwörter ändern

Mittlerweile kommt es zum Glück nur noch selten vor, dass IoT Geräte gänzlich ohne Passwort Schutz auf den Markt kommen. Die Standard Passwörter, die viele Hersteller stattdessen für ihre Geräte verwenden, sind allerdings kaum sicherer.

Denn für einen potenziellen Angreifer existieren zahllose Möglichkeiten, in den Besitz dieser Standardpasswörter zu gelangen. Sogar vollkommen legal:

- Gerät kaufen: Der naheliegendste Weg für einen Angreifer ist sicherlich ein Gerät einfach zu kaufen. Damit kommt man automatisch auch in den Besitzt des Standardpassworts, egal ob dieses nun auf der Geräteunterseite klebt oder in der Betriebsanleitung mitgeliefert wird. Der Kauf des Geräts ist für den Angreifer zwar mit gewissen Kosten verbunden, allerdings kann das Gerät dann auch für weitere Tests genutzt werden, die ohne ein physisches Gerät kaum möglich wären. Dazu gehört etwa das Mitsniffen der Kommunikation des Gerätes im Netzwerk, um herauszufinden, ob interessante Daten möglicherweise unverschlüsselt übertragen werden. Mittels eines Disassemblers wie Ghidra (Open Source, ursprünglich von der NSA entwickelt) oder IDA Pro (kostenpflichtig) lässt sich auch der Maschinencode wieder in Assembler und Pseudo C überführen, wodurch der Code nach interessanten Funktionalitäten durchsucht werden kann.

- Bedienungsanleitung herunterladen: Ein Kauf des Geräts ist aber meist gar nicht nötig, da viele Hersteller inzwischen die Bedienungsanleitungen auch (oder sogar ausschließlich) online zur Verfügung stellen und sich darin dann meist auch das Standard Passwort befindet. Zudem kann die Bedienungsanleitung einem Angreifer allerlei weitere Informationen liefern, etwa zu Berechtigungen, Speicher, Kommunikation oder der Rücksetzung des Geräts. Physische Tests an der Hardware oder eine Analyse des Sourcecodes fallen dabei zwar weg, dennoch lässt sich meist ein gutes theoretisches Verständnis der Funktionsweise des Geräts erreichen.

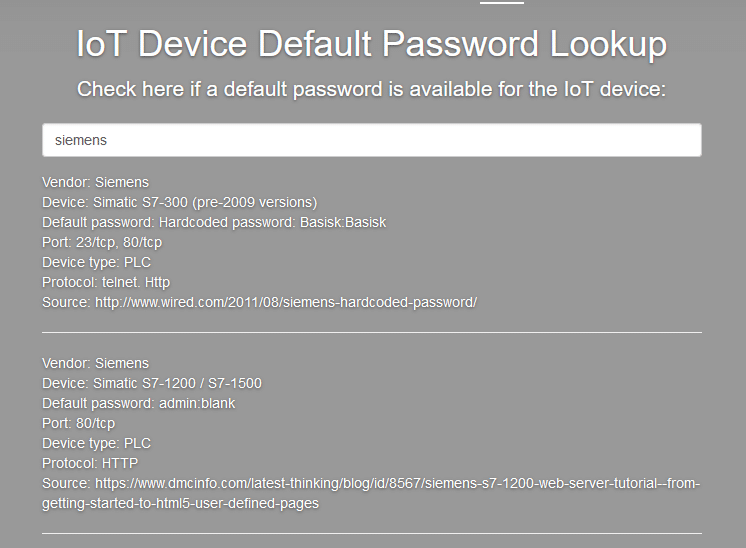

- Default Passwort Seiten: Der vermutlich einfachste Weg ist eine schlichte Google Suche nach der Gerätebezeichnung und dem Standard Passwort. Kommt ein solches zum Einsatz, stehen die Chancen ziemlich gut, dass man es auch über Google finden kann. Findet die Google Suche nichts, gibt es noch diverse Seiten, die eine Übersicht über Default Passwörter bieten. Ein Beispiel hierfür ist https://defpass.com/index.php wo unter Angabe des Herstellers nach diversen Passwörtern gesucht werden kann. Auch bei GitHub finden sich viele Listen mit Standard Passwörtern, sowohl für Software als auch für Hardware.

Der erste Schritt bei der Inbetriebnahme eines neuen IoT Gerätes sollte also immer eine Änderung des mitgelieferten Passworts sein.

Regelmäßig Updates durchführen

IoT Geräte werden meist ohne besonderen Fokus auf IT-Sicherheit entwickelt und sind dementsprechend leicht verwundbar. Umso wichtiger ist es, die Updates, die der Hersteller bereitstellt, dann auch wirklich zu installieren, um so zumindest die gröbsten Sicherheitslücken zu schließen.

Zudem sollte man regelmäßig prüfen, ob das Gerät überhaupt noch mit Updates versorgt wird. Da gerade im privaten Bereich viele Hersteller über den Preis konkurrieren, ist eine langjährige Unterstützung des Geräts mit Softwareupdates schlicht nicht vorgesehen. Teilweise existiert überhaupt kein Update Mechanismus, teilweise gibt es für ein, zwei Jahre alibimäßig Updates bevor dieser „Service“ dann auch eingestellt wird.

Um es ganz klar zu sagen: Geräte die nicht mehr mit Sicherheitsupdates versorgt werden, sollten auch nicht mehr verwendet werden, da dadurch unkalkulierbare Risiken entstehen.

Eigenes WLAN Netzwerk einrichten

Egal welche Einstellungen man am Gerät vornimmt: IT-Sicherheit ist für viele IoT Geräte keine Kernkompetenz und entsprechend leicht sind viele Geräte dann auch angreifbar. Aus diesem Grund sollten IoT Geräte in einem eigenen Netzwerk betrieben werden, sodass der Schaden im Falle eines erfolgreichen Angriffs geringer ausfällt.

Für Privatanwender bietet sich hier die Möglichkeit eines Gastnetzwerks an, das über den Router leicht eingerichtet werden kann. Im Business Bereich sollte sowieso grundsätzlich mit Netzwerksegmentierungen gearbeitet werden, sodass ein zusätzlicher Bereich für IoT Geräte hier ohne Probleme machbar sein sollte.

Ziel einer solchen Auslagerung in ein Teilnetzwerk ist es, bei einem erfolgreichen Angriff die Auswirkung auf ein bestimmtes Segment bzw. Netzwerk zu beschränken. Vorstellen kann man sich das wie Türen in einem Haus: schließt man nur die Eingangstür ab, kann sich er Einbrecher ohne Probleme umsehen, wenn er sich erst einmal Zugang verschafft hat. Schließt man dagegen die Türen aller Räume ab, ist der Einbrecher nach der Eingangstür noch lange nicht am Ziel, sondern muss sich mühsam Raum um Raum vorarbeiten, was uns Gelegenheit bietet, die Polizei zu rufen.

So wenig Berechtigungen wie möglich

IoT Geräte (und vor allem auch die dazugehörigen Apps zur Steuerung der Geräte) verlangen oft sehr viel mehr Berechtigungen als zum Betrieb des Geräts wirklich notwendig wären.

Braucht etwa die App, die zur Steuerung der Heizung verwendet wird, Zugriff auf die Kamera des Smartphones? Eventuell ja, falls bei der Konfiguration etwa ein QR-Code gescannt werden muss, aber sicherlich nicht auf Dauer. Dementsprechend sollte man diese Berechtigung danach wieder entziehen und nur bei Bedarf wieder erteilen.

Denn je mehr Berechtigungen eine App oder ein Gerät hat, umso größer ist natürlich auch das Risiko, wenn es einem Angreifer gelingt, die App oder das Gerät zu übernehmen.

Verschlüsselte Kommunikation

Die erstmalige Inbetriebnahme von IoT Geräten birgt oft ein gewisses Risiko. Denn um im Netzwerk kommunizieren zu können, benötigt das Gerät das WLAN Passwort. Wie genau das Passwort dann zum Gerät kommt, wird von den Herstellern unterschiedlich implementiert.

Bei einigen Geräten kann das Passwort direkt am Gerät eingegeben werden. Sofern das Passwort dann auch verschlüsselt gespeichert wird, kann diese Methode als einigermaßen sicher angesehen werden.

Anders sieht es aus, wenn man das Passwort in der Geräte App eingibt und die App es dann an das Gerät weiterleitet. Hierbei existieren leider Fälle, in denen das Passwort nicht verschlüsselt, sondern im Klartext übertragen wird. Für einen Angreifer ist es somit ein leichtes, den Traffic mitzusniffen und das Passwort auszulesen.

Beim Kauf von IoT Geräten sollte also darauf geachtet werden, dass die Kommunikation zwischen den Partnern Gerät, Cloud, App und eventuell weitere, stets verschlüsselt abläuft. Auch Cloudservices des Herstellers, in denen Daten gespeichert werden oder die der Administration des Geräts dienen, sollten mittels https abgesichert sein.

Nicht benötigtes deaktivieren

Während sich Berechtigungen vor allem softwareseitig einschränken lassen, sollte auch nicht benötigte Hardware deaktiviert werden. Das betrifft vor allem IoT Geräte, die öffentlich zugänglich sind.

Im privaten Bereich ist das sicher weniger relevant (eventuell bei Geräten im Vorgarten) umso mehr aber bei Firmen. Hier sollten nicht benötigte Anschlüsse an Geräten deaktiviert werden, außerdem sollte sichergestellt werden, dass Geräte nicht ohne Autorisierung in einen Debugmodus versetzt werden können, der das Auslesen von Daten, den Zugriff auf Entwicklerfunktionen oder ähnliches ermöglicht.

Ist dies nämlich nicht der Fall, dann kann sich ein findiger Angreifer ganz schnell einen Brückenkopf im Firmennetzwerk schaffen und diesen für weitere Angriffe nutzen.

Hierbei geht es gar nicht unbedingt um Misstrauen der eigenen Belegschaft gegenüber (auch wenn Insider Angriffe durchaus ein gewisses Risiko darstellen). Vielmehr ist es in vielen Fällen auch für völlig Fremde ohne weiteres möglich, sich Zugang zu einer Firma zu verschaffen. Sei es als Paketbote getarnt, als Bewerber oder indem man einfach hinter einem echten Mitarbeiter durch die Tür geht (Tailgaiting) bzw. sich die Tür einfach offenhalten lässt (weil man schwer beladen mit vielen Ordnern daherkommt und keine Hand frei hat).

Ist man dann erst einmal im Gebäude, ist es nicht mehr allzu schwer, sich an einem Gerät zu schaffen zu machen.

Cloud Services absichern

Viele Geräte sind nicht nur im eigenen Netzwerk aktiv, sondern senden zusätzlich auch Daten an einen Cloudservice des Herstellers. Hierbei muss zwischen zwei Fällen unterschieden werden, die unterschiedliche Risiken mit sich bringen:

Fall 1: In diesem Fall dient der Cloudservice nur dem Hersteller und stellt keine Funktionalität für den Enduser bereit. Gesendet werden in diesem Fall vor allem Nutzungsstatistiken oder Meldungen zu Funktionsstörungen. Das Risiko liegt hier vor allem in einer Verletzung der Privatsphäre des Users. So sagt etwa der On/Off Status einer smarten Glühbirne schon einiges darüber aus, wann jemand zuhause ist, wie lange er abends wach ist, welche Räume oft bzw. wenig genutzt werden. Alles vielleicht Informationen, die man nicht unbedingt mit einem asiatischen Hersteller teilen möchte. Je umfangreicher ein Gerät ausgestattet ist, desto größer sind auch potenzielle Verletzungen der eigenen Privatsphäre. GPS Daten bei tragbaren Geräten ermöglichen etwa recht genaue Bewegungsprofile, Mikrofone bei sprachaktivierten Geräten haben ebenfalls das Potenzial vieles zu hören, das sie lieber nicht hören sollten.

Vor der Inbetriebnahme eines Gerätes sollte man sich also mit den Einstellungen vertraut machen und die Weitergabe von Daten an den Hersteller möglichst unterbinden. Klar ist aber auch, dass man ohne eine eingehende Analyse nicht genau sagen kann, was denn nun gesendet wird und ob sich das Gerät tatsächlich an Einschränkungen hält. Hier kommt es also auch darauf an, ob man dem Hersteller vertraut.

Fall 2: In diesem Fall nutzt der Enduser den Cloudservice des Herstellers selbst, etwa zur Administration des Geräts. In diesem Fall ergibt sich das Risiko vor allem durch eine ungenügende Absicherung des Cloudservices selbst. Dieser Punkt liegt also außerhalb der Kontrolle des Endusers. So nützt es dann im Endeffekt nicht viel, wenn man alles unternimmt, sein IoT Gerät bestmöglich abzusichern, der Hersteller dann aber die Logging Daten in einem öffentlich zugänglichen AWS Bucket speichert.

Für Privatanwender wird es sicher kaum möglich sein, die Cloudservices diverser Hersteller einer ausführlichen Sicherheitsüberprüfung zu unterziehen. Bei industriellen Anwendern, wo ein Ausfall schnell einen Millionenschaden nach sich ziehen kann, sieht die Sache aber schon anders aus. Hier sollte explizit darauf geachtet werden, dass nicht nur das Gerät selbst abgesichert ist, sondern auch alle Services mit denen es kommuniziert.

Logging aktivieren

Sofern das jeweilige Gerät über eine Logging Funktion verfügt, sollte diese aktiviert werden. Insbesondere bei günstigen Geräten, die in Privathaushalten zum Einsatz kommen, ist dies aber oftmals nicht der möglich.

In diesem Fall sollte auf Netzwerk Ebene geloggt werden, um beispielsweise eine unnatürliche Anzahl an Anfragen erkennen zu können.

Eine kurze Übersicht möglicher Tools (ohne Anspruch auf Vollständigkeit):

- Splunk Industrial

- Datadog IoT Monitoring

- Senseye PdM

- AWS IoT Device Management

Mit solchen Monitoring- und Loggingtools kann einerseits verdächtiges Verhalten in Echtzeit bemerkt werden, andererseits können die Logs auch im Nachhinein im Rahmen einer forensischen Analyse zum Einsatz kommen, wenn es darum geht, den Ursprung des Angriffs zu finden.

Fazit

IoT Geräte sind für Angreifer vor allem aus zwei Gründen interessant: Einerseits ist ihr Sicherheitsniveau oft nur sehr schlecht ausgeprägt, wodurch Angriffe deutlich erleichtert werden. In vielen Fällen sind sogar keinerlei technische Kenntnisse nötig, sondern es reicht ein aufmerksames Studium der Bedienungsanleitung. Ein paar Beispiele gefällig?

Der zweite Grund ist die weite Verbreitung von IoT Geräten, vor allem günstige Geräte werden millionenfach produziert und sind auf der ganzen Welt zu finden, von Privathaushalten über Behörden bis hin zu Produktionsumgebungen. Dementsprechend groß sind auch die Auswirkungen, die ein erfolgreicher Exploit mit sich bringt. Mögliche Angriffe sind beispielsweise:

- Ransomware: Bei teureren Geräten wie Industriemaschinen oder Smart-TVs können sich Ransomware Angriffe für den Angreifer auszahlen. Der Schaden, der beispielsweise durch einen Produktionsausfall entsteht, ist oft deutlich höher als das geforderte Lösegeld, sodass sich viele Firmen entschließen zu zahlen.

- Botnetz: Einzelne IoT Geräte haben zwar meist nur eine geringe Rechenleistung, wenn allerdings viele Millionen davon zusammenkommen, entsteht daraus ein mächtiges Botnetz. Da gerade kleine und billige Geräte oft leicht zu übernehmen sind, hält sich der Aufwand für den Angreifer in Grenzen. Botnetze werden dann oftmals für DDoS Angriffe genutzt, während eines solchen Angriffs steht das Gerät seinem ursprünglichen Besitzer eventuell nicht zur Verfügung, da die gesamte Leistung für den Angriff aufgewendet wird. Insbesondere bei Geräten der kritischen Infrastruktur ergeben sich dabei erhebliche Gefahren.

- Sprungbrett: Schlecht gesicherte IoT Geräte können im Rahmen eines größeren Angriffs als Sprungbrett auf andere Teile des Netzwerks dienen. Dazu können beispielsweise auf dem Gerät gefundene Informationen (z.B. unverschlüsselt gespeichertes WLAN Passwort) oder das Gerät selbst (z.B. zum Senden von Anfragen) genutzt werden, um sich innerhalb des Netzwerks weiter auszubreiten. Auch die Daten, die das Gerät verarbeitet, können für einen Angreifer von Interesse sein, hat er etwa Zugriff auf einen Drucker, kann er die an den Drucker gesendeten Dokumente an sich selbst weiterleiten und erhält damit Zugriff, obwohl das Dokument auf dem PC von dem es gesendet wurde vielleicht hervorragend abgesichert ist.

Um Ihnen dabei zu helfen Ihre IoT Geräte abzusichern, haben wir eine kleine Checkliste erstellt, die Sie kostenlos herunterladen und verwenden können. Mit dieser Checkliste können Sie einen ersten Basisschutz herstellen, wenn Sie anschließend Ihre Geräte, Netzwerke und Systeme auf Herz und Nieren prüfen lassen möchten, kontaktieren Sie uns doch gerne bezüglich eines Penetrationtest. Bei einem solchen untersuchen wir Ihr System aus der Sicht eines Angreifers und dokumentieren alle gefundenen Schwachstellen und Sicherheitslücken auf verständliche Art und Weise, sodass sie bestmöglich beseitigt werden können.