Der Phishing Basis Sicherheit Guide

Viele technologische Sicherheitsmechanismen können durch den Faktor Mensch vergleichsweise leicht ausgehebelt werden. Eine Firewall kann vielleicht Anfragen von außerhalb des Netzwerkes blocken, doch wenn nur ein einziger Mitarbeiter den mit Malware infizierten USB-Stick, den er auf dem Parkplatz gefunden hat, in den Firmenrechner steckt, ist der Angreifer im Netzwerk.

Nun erfordert es auf Seiten des Angreifers schon ein gewisses technisches Verständnis, einen entsprechenden Exploit zu schreiben bzw. zumindest zu wissen, welchen fertigen man verwenden kann. Es existieren allerdings auch Angriffsmöglichkeiten, die auf Seiten des Angreifers nur relativ begrenzte Ressourcen erfordern und dennoch hoch effektiv sein können. Das Paradebeispiel hierfür ist sicherlich Phishing. Natürlich kann man auch für Phishing beliebig großen Aufwand betreiben. Eine gut gemachte Spear Phishingmail erfordert möglicherweise wochenlange Recherche, um das Opfer bestmöglich kennen zu lernen. Doch oftmals reicht auch schon eine stinknormale Phishingmail die dazu auffordert, Username und Passwort für einen bestimmten Account einzugeben. Je mehr Leute diese Mail erhalten, umso größer ist die Wahrscheinlichkeit, dass zumindest einer darauf hereinfällt. Und dieser eine komprimierte Account reicht einem Angreifer dann als Basis für weitere Angriffe vollkommen aus.

Aus diesem Grund haben wir diesen Phishing Basis Sicherheit Guide für Sie zusammengestellt. In diesem Guide stellen wir diverse einfache Maßnahmen vor, mit denen Phishingmails erkannt werden können und mit denen sich die potenziellen Auswirkungen eines kompromittierten Accounts minimal halten lassen.

Eine Kurzversion dieses Basis Sicherheit Guides können Sie übrigens auch als praktische Checkliste herunterladen um die einzelnen Punkte systematisch abhaken zu können.

Absender überprüfen

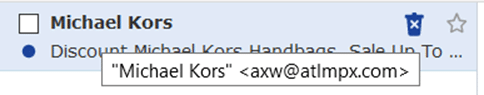

Wenn man mit dem Mauszeiger über den Namen des Absenders fährt, wird einem neben dem Namen auch die Mailadresse des Absenders angezeigt. In der Regel sollten diese Namen zusammenpassen, so wie im folgenden Screenshot zu sehen: Die Mail von eBay wurde auch von einer @ebay.com Domain verschickt.

Passt die Mailadresse dagegen überhaupt nicht zum vermeintlichen Absender, dann sollte man vorsichtig sein, die Wahrscheinlichkeit es dann mit einer Spam- oder Phishingmail zu tun zu haben ist groß. Solche Mails sollten im Zweifelsfalls also aussortiert werden.

Es muss allerdings angemerkt werden, dass dieser Test nicht zu 100 Prozent verlässlich ist. Teilweise kommt es vor, dass Firmen bestimmte Prozesse wie Zahlungsmanagement oder Bewerbungen an externe Firmen vergeben. In diesem Fall hat man vielleicht bei Firma A bestellt, um die eigentliche Abwicklung kümmert sich aber Firma B.

Domain überprüfen

Da es mit der oben erwähnten Methode relativ einfach ist, komplett unpassende Domains auszufiltern, bietet sich für den Angreifer die Registrierung einer Domain an, die der Zieldomain möglichst ähnlich ist.

Für simple Spammails lohnt sich diese Taktik in der Regel nicht, da hier der Gewinn eher über die Masse gemacht wird und nicht über einzelne User. Es spielt also keine Rolle ob 99% der Empfänger die Mail ungelesen in den Papierkorb verschieben, die Mail wird so weit verteilt, dass sich selbst mit dem übrigen einem Prozent noch genug verdienen lässt.

Für Phishingmails, die sich beispielsweise an die Kunden eines Zahlungsdienstleisters richten, macht es dagegen Sinn, diese Mails über eine Adresse zu verschicken, die der Domain des Zahlungsdienstleisters ähnlich ist. Ebenso sieht die Sache bei Spear Phishing aus, hierbei richten sich die Mails nicht an einen breiten Personenkreis, sondern gezielt an Einzelpersonen, die vom Angreifer als besonders wertvolle Ziele klassifiziert wurden.

Um eine ähnliche Domain zu registrieren, gibt es grundsätzlich zwei Möglichkeiten: Erstens kann man versuchen, dieselbe Domain mit einer anderen Domainendung (TLD) zu registrieren. Ist die Zieldomain etwa beispiel.de, registriert man beispiel.com oder beispiel.net. Das hat den Vorteil, dass das Opfer höchstwahrscheinlich keinen Verdacht schöpft, da es nicht unüblich ist, dass größere Firmen mehrere Versionen einer Domain besitzen. Google kann man beispielsweise sowohl über google.com, google.de als auch google.fr erreichen. Darin liegt allerdings auch gleich der Nachteil dieser Methode: Je größer eine Firma ist, umso wahrscheinlicher hat sie sich schon diverse TLDs ihrer Domain gesichert.

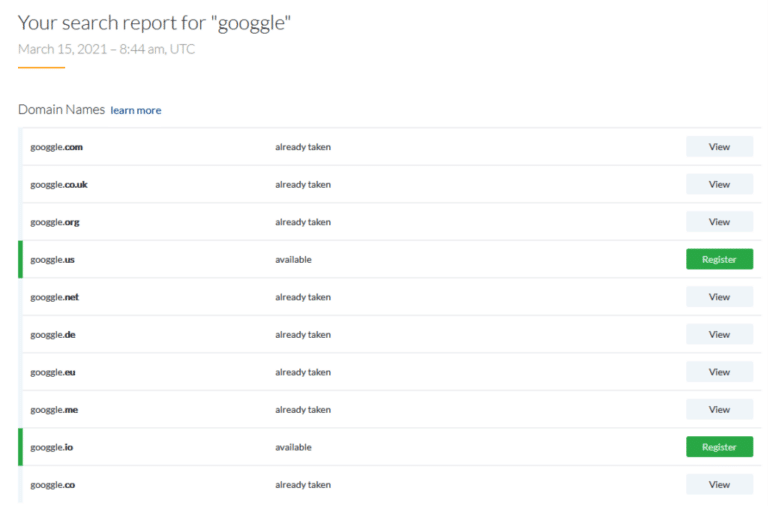

Bleibt noch Variante zwei: Typosquatting. Dabei werden Domains mit Schreibfehlern registriert, die zumindest auf den ersten Blick so aussehen sollen wie die Zieldomain. Im folgenden Screenshot sind beispielsweise die Ergebnisse für „googgle“ (statt „google“) aufgeführt. Wie zu sehen, wären hier noch die Endungen .us und .io verfügbar. Bei kleineren Firmen kann davon ausgegangen werden, dass auch geläufigere TLDs wie .com oder .de zur Verfügung stehen.

Typosquatting funktioniert am besten wenn die falsche Domain der echten möglichst nahe kommt. Dafür können etwa Buchstaben vertauscht werden die einander ähnlich sehen. Alternativ kann man auch Wörter anhängen die für eine bestimmte organisatorische Einheit der Zielfirma stehen sollen. Etwa beispiel-support.de Der Empfänger einer Mail von diesem Absender wird vielleicht davon ausgehen, dass es sich um eine legitime Domain der Support Abteilung der Beispiel Firma handelt.

Einen Überblick darüber welche Versionen und Schreibweisen einer Domain aktuell registriert sind, können Sie bei jedem Hostinganbieter bekommen. Die Webseite Namecheck zeigt Ihnen darüber hinaus auch noch an, welche Social Media Namen mit dieser Domain registieren. Auf diese Weise können Sie eventuell auf Angreifer aufmerksam werden die Ihren Firmennamen in sozialen Netzwerken verwenden (etwa mit dem Ziel der Rufschädigung)

Falsche Domains zu erkennen kann bei groben Schreibfehlern recht leicht sein. Wenn sich der Angreifer aber Mühe gibt und eine gute Domain findet, ist diese Methode nicht mehr so leicht zu durchschauen und verspricht einen höheren Erfolg bei Phishingmails.

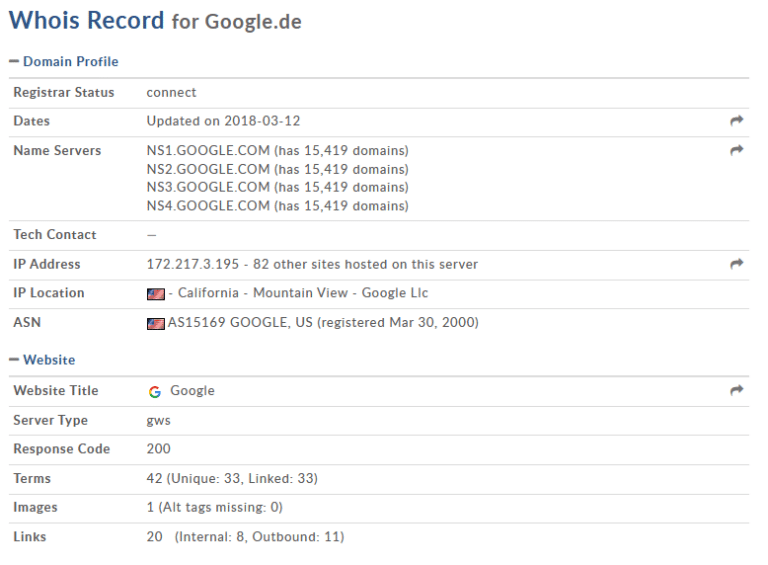

Was man als Empfänger einer solchen Mail machen kann, ist sich den Whois Record anzusehen. Etwa mittels https://whois.domaintools.com Dadurch lässt sich herausfinden, von wem eine Domain registriert wurde. Passt diese Information zur eigentlichen Domain, ist die Adresse wahrscheinlich solide.

Der Test für google.de zeigt, dass diese Domain tatsächlich Google zuzuordnen ist, hier passt also alles.

Als Unternehmen sollte man natürlich auch bestrebt sein, zu verhindern, dass ein Angreifer mit einer ähnlichen Domain Phishingmails verschickt. Dadurch werden einerseits Kunden geschädigt und andererseits kann sich das negativ auf die eigene Reputation auswirken. Um das zu verhindern, macht es Sinn, die Domains zu registrieren, die der eigenen besonders ähnlich sind.

Da Domains nicht wirklich teuer sind (je nach Endung meist nur 1-2 Euro im Monat) kann man da durchaus ein paar registrieren lassen. Die Domains müssen ja auch nicht ungenutzt bleiben, sondern können etwa genutzt werden, um Kunden in unterschiedlichen Ländern unterschiedlich anzusprechen. Während die deutschen Kunden die deutsche Webseite zu sehen bekommen, wird für die spanischen vielleicht eine eigene Webseite eingerichtet, die andere Aspekte des Produkts betont. So kann auch kulturellen Unterschieden Rechnung getragen werden: In Land A werden vielleicht eher technische Fakten und Zahlen bevorzugt, während man in Land B eher Wert auf persönliche Erfahrungsberichte von anderen Kunden in Form von Testimonials Wert legt. Wem das zu viel Aufwand ist, der kann natürlich von den zusätzlichen Domains auch einfach Weiterleitungen auf die Hauptdomain einrichten.

Zum Schluss noch ein kleiner Fun Fact: Bei der Frage, welche Domains man registriert, sollte man sich natürlich auch an seiner Zielgruppe orientieren. RTL Now besitzt etwa die Domain rtlnau.de (als Weiterleitung auf tvnow.de/rtl).

Nicht auf Links klicken

Vielleicht der wichtigste Ratschlag überhaupt: Wenn Ihnen eine Mail auch nur ansatzweise verdächtig vorkommt, dann klicken Sie NICHT auf den Link! Egal wie dramatisch der Inhalt auch sein sollte (z.B. Ihr Konto wurde gesperrt). Rufen Sie stattdessen immer die Seite über den Browser auf und loggen sich normal in Ihren Account ein. Sollte dann tatsächlich etwas nicht stimmen, wird Ihnen das auch hier angezeigt und Sie können das Problem beheben.

Warum das so wichtig ist? Weil es ziemlich einfach ist, eine nahezu perfekte Kopie einer beliebigen Webseite zu erstellen. In Kali Linux gibt es dazu etwa das Social Engineering Toolkit, das ein Site Cloner Modul anbietet.

Die geklonte Webseite lässt sich dann optisch kaum noch vom Original unterscheiden. Verwendet der Angreifer dann auch noch eine ähnliche Domain, ist die Wahrscheinlichkeit recht groß, dass viele Leute, die auf den Link geklickt haben, dort auch ihre Passwörter eingeben werden.

Besonders perfide: Die geklonte Webseite kann nach der Eingabe der Credentials auch noch auf die richtige Webseite weiterleiten. Sie geben Ihre Daten also auf einer Phishing Seite ein, die Seite speichert Username und Passwort und benutzt diese dann anschließend, um sich bei der richtigen Webseite anzumelden. Nach dem Klick auf Einloggen kommen Sie also tatsächlich in Ihrem Account auf der richtigen Seite heraus, sodass gar nicht auffällt, dass irgendetwas schiefgelaufen ist.

Wenn der Angreifer dann auch noch lediglich darauf aus ist Informationen zu sammeln (etwa in einem Social Media Account, um damit dann später eine perfekt zugeschnittene Spear Phishingmail zu schreiben), bekommt man höchstwahrscheinlich nie mit, dass man Opfer einer Phishingmail wurde.

Reduzieren lässt sich dieses Risiko dadurch, dass man nicht auf Links in Emails klickt (außer es ist unumgänglich wie etwa bei „Bestätigen Sie Ihren Account“ Links). Zusätzlich sollte zumindest bei wichtigen Accounts (E-Mail, PayPal etc.) eine 2-Faktor Authentifizierung eingerichtet sein.

Anrede überprüfen

Wenn man sich bei einer Webseite registriert, muss man in der Regel auch seinen Namen angeben. Die entsprechende Firma weiß also wie man heißt und verwendet diesen Namen in der Regel auch in der Emailkommunikation d.h. man wird persönlich angesprochen (Hallo Otto, Sehr geehrter Herr Normalverbraucher). Wenn man dann auf einmal eine Mail erhält, in der man nur noch „Sehr geehrte Kunde“ ist, dann sollte da schon ein Warnlämpchen angehen.

Aber bitte beachten: Eine plötzliche unpersönliche Ansprache einer Firma die Ihren Namen kennt, kann ein Hinweis auf eine Phishingmail sein. Umgekehrt ist die korrekte Ansprache aber noch lange kein Zeichen dafür, dass die Mail valide ist.

Denn vor allem im geschäftlichen Bereich sind Vor- und Nachname praktisch immer Teil der Mailadresse. Dabei werden Schemata wie vorname.nachname@firmenname.de verwendet. Da bei diesen Adressen die Struktur immer gleich ist, eignen sie sich hervorragend dafür, von einem Computerprogramm verarbeitet zu werden.

An dieser Stelle ein kleines Python Programm als Beispiel, das in wenigen Zeilen Vor-, Nach- und Firmenname aus einer eingegebenen Mailadresse auslesen kann und somit in der Lage wäre, personalisierte Mails zu versenden. Den Code zu diesem Beispiel finden Sie wie immer auch auf unserem GitHub Account.

Lediglich acht Zeilen sind notwendig, davon könnte man noch die zwei letzten Zeilen abziehen, die nur der Veranschaulichung im Rahmen dieses Tests dienen und nicht nötig wären, wenn die Namen weiterverarbeitet werden. Macht also sechs Zeilen.

Nun wird hier zwar nur eine Emailadresse verarbeitet, es wäre aber ein leichtes, tausende von Adressen aus einer .txt Datei zu lesen, für jede die Bearbeitung durchzuführen und anschließend eine E-Mail mit der korrekten Anrede zu verschicken.

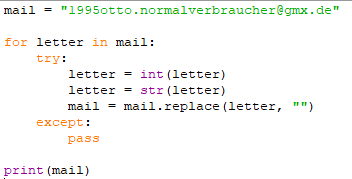

Bei privaten Adressen wird das Ganze ein wenig schwieriger, weil diese zwar in vielen Fällen auch Vor- und Nachname enthalten, zusätzlich aber oft auch Zahlen oder Sonderzeichen (z.B. otto.normalverbraucher89@gmx.de oder 1995otto.normalverbraucher@gmx.de). Ein möglicher Ansatz, um auch aus solchen Adressen Namen zu extrahieren, wäre die Adresse Zeichen für Zeichen zu durchlaufen und für jedes Zeichen zu prüfen, ob es in einen Integer (eine Ganzzahl wie etwa 3) konvertiert werden kann. Ist das möglich, ist das Zeichen eine Zahl. Falls nicht, ist es ein Buchstabe oder ein Sonderzeichen. Zahlen können anschließend entfernt werden, damit dann der oben erwähnte Code zur Extrahierung von Namen ausgeführt werden kann.

Auch dieses Programm lässt sich in wenigen Zeilen realisieren. Dabei wird lediglich die Mailadresse Zeichen für Zeichen durchlaufen. Für jedes Zeichen wird geprüft, ob es in eine Ganzzahl konvertiert werden kann. Ist das nicht der Fall (bei Buchstaben und Sonderzeichen), springt die Ausführung in den Except Case und geht dann zum nächsten Zeichen über.

Kann das Zeichen aber konvertiert werden, ist es eine Zahl. Um diese zu entfernen, muss sie nun nochmals in einen String zurückkonvertiert werden, anschließend kann das Zeichen ersetzt werden und mit dem nächsten Zeichen fortgefahren werden.

Man könnte das Programm nun natürlich noch beliebig erweitern, um beispielsweise auch Sonderzeichen herauszufiltern.

Rechtschreibung überprüfen

Enthält eine Mail Rechtschreib- und Grammatikfehler sollte man ebenfalls nochmals ganz genau hinsehen. Bei seriösen Unternehmen kommt das in der Regel nämlich nicht vor.

Wie auch bei der persönlichen Ansprache, kann dieser Test nur verwendet werden, um potenzielle Phishingmails zu erkennen, nicht um die Validität einer Mail zu bezeugen. D.h. wenn eine Mail viele Fehler aufweist, ist sie vermutlich eine Phishingmail. Umgekehrt bedeutet eine fehlerfrei verfasste Mail aber noch lange nicht, dass die Mail keine Gefahr darstellt.

Ein interessanter Fun Fact an dieser Stelle: Manchmal erhält man ja auch Phishingmails, die so dermaßen grottenschlecht formuliert sind, dass man sich fragt, wie der Verfasser überhaupt auf diesen Text gekommen ist und warum er kein Übersetzungstool wie Deepl nutzt, das in der Regel recht beachtliche Ergebnisse erzielt. Tatsächlich werden diese „Fehler“ bei Phishing- oder auch Spammails ganz bewusst genutzt. Und zwar vor allem aus zwei Gründen:

- Umgehen von Spamfiltern: Sowohl in Spam- als auch in Phishingmails soll der User zu bestimmten Aktionen bewegt werden („Klicken Sie hier“, „Loggen Sie sich jetzt ein“, „Bestätigen Sie, dass…“). Emails die diese und ähnliche Wörter enthalten, können also am Spamfilter scheitern. Um das zu verhindern, werden diese Wörter teilweise bewusst falsch geschrieben oder unbeholfene Umschreibungen verwendet

- Selektierung leichter Ziele: Wem trotz grober Fehler nicht auffällt, dass mit einer E-Mail etwas nicht stimmt, der wird wohl auch sehr viel wahrscheinlicher auf den Link klicken oder die jeweilige Aktion vornehmen, die der Absender erreichen möchte. Neben Phishing kommt dies vor allem auch bei E-Mail basiertem Scams vor (klassisches Beispiel: der nigerianische Prinz der nicht an sein geerbtes Vermögen kommt und wenn Sie ihm 1000$ schicken erhalten Sie später 100.000$ zurück). An dieser Stelle hat der Absender schlicht kein Interesse an Leuten die nachdenken ob das wirklich sein kann und vielleicht Rückfragen stellen. Er will stattdessen gezielt die Leute erreichen, die so naiv sind, dass sie alles glauben.

Keine Anhänge öffnen

Neben Mails die einen dazu bewegen wollen, irgendwo etwas einzugeben (in der Regel Username und Passwort) gibt es auch noch solche, die einen dazu verleiten wollen, einen Anhang zu öffnen, bzw. in einer anderen Form damit zu agieren.

Das bietet einem Angreifer nämlich ein ganzes Füllhorn an möglichen Angriffsvektoren: In Word oder Excel Dokumenten können etwa Makros integriert werden. Werden diese vom User aktiviert (was häufig geschieht, weil das Dokument sonst nichts anzeigt), können sie weiteren Schadcode nachladen und auf diese Weise ziemlich komplexe Angriffe ermöglichen.

Der Angreifer kann auch einfach direkt eine .exe Datei verschicken und dem User in der Mail einen Grund nennen, der dazu bewegen soll, die Datei auszuführen (typischerweise das Versprechen auf etwas das neugierig machen: z.B. „Mit diesem Programm kannst du jeden Facebook Account hacken“).

Oder der Angreifer gibt sich ein wenig Mühe und tarnt die .exe Datei als einen anderen Dateityp, einerseits durch einen Namen wie beispiel.pdf.exe und andererseits durch ein anderes Dateitypsymbol. In früheren Windows Versionen konnten die Symbole recht einfach geändert werden, mittlerweile ist es ein wenig komplizierter aber immer noch möglich.

Um dieses Sicherheitsrisiko zu umgehen, sollte man am besten keine Anhänge öffnen, wenn man der Mail nicht zu 100 Prozent vertraut. Klar ist aber auch, dass sich manchmal nicht vollständig feststellen lässt, ob eine Mail valide ist oder nicht. In einem solchen Fall kann man versuchen, sich auf einem alternativen Weg über die Validität zu informieren. Also beispielsweise bei dem Absender der Mail anrufen und nachfragen, ob er eine Mail mit dem entsprechenden Anhang verschickt hat (Achtung: Nicht die in der Mail angegebene Telefonnummer verwenden. Wenn die Mail bösartig ist, ist auch die Nummer höchstwahrscheinlich gefälscht. Deshalb lieber per Google nach der Nummer suchen oder eine allgemeine Firmennummer anrufen und sich dann weiterleiten lassen).

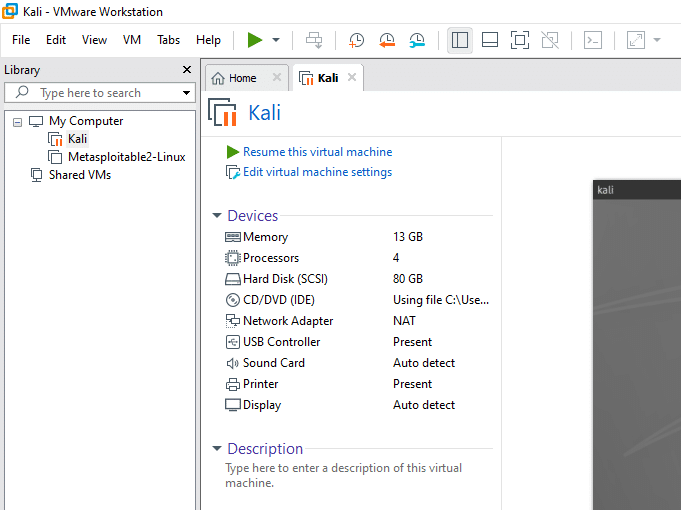

Manchmal ist aber auch das nicht möglich und man kommt nicht umhin den Anhang zu öffnen. Um dabei die Gefahr für das eigene System zu reduzieren, sollte das am besten innerhalb einer virtuellen Maschine geschehen. Die entsprechende Software gibt es etwa von VirtualBox oder VMware. Mit der Software lassen sich diverse virtuelle Betriebssysteme auf ihrem PC installieren und für bestimmte Dinge nutzen. Im Screenshot sehen Sie die Linux Distribution Kali, die diverse Penetration Testing Tools enthält sowie Metasploitable, ein absichtlich verwundbares System, mit dem Angriffe getestet werden können.

Um E-Mail Anhänge zu isolieren, bietet sich beispielsweise Ubuntu an, ein userfreundliches und kostenloses Linux Betriebssystem.

Wenn Sie die Maschine benötigen, kann sie mit einem Klick aktiviert werden (und falls nicht mehr benötigt natürlich auch wieder heruntergefahren werden). Anschließend können Sie den Mail Anhang in der virtuellen Maschine öffnen. Ist alles in Ordnung, dann gibt es keine Probleme, die zusätzliche Vorsichtsmaßnahme hat sie lediglich ein oder zwei Minuten Zeit gekostet.

Ist der Anhang dagegen bösartig, dann ist nur die virtuelle Maschine infiziert, nicht aber das Gastgeberbetriebssystem. Das ist aber nicht dramatisch, denn da sie die virtuelle Maschine ja nur für E-Mail Anhänge verwenden, befinden sich dort keine wertvollen Daten. Sie können die virtuelle Maschine also einfach auf einen vorherigen Snapshot zurücksetzen (Ein Schnappschuss eines Zeitpunktes an dem das System nicht infiziert war, so einen sollten Sie direkt nach der Installation anlegen) oder löschen und komplett neu aufsetzen.

Anmerkung: Komplexere Malware verfügt über Mechanismen zur Erkennung von virtuellen Maschinen und kann sich entsprechend verhalten, etwa versuchen aus der virtuellen Umgebung auszubrechen. Selbst die virtuelle Maschine kann also keinen 100 prozentigen Schutz gewährleisten, stellt aber dennoch eine deutliche Verbesserung des Sicherheitslevels dar und sollte deshalb genutzt werden, wenn einem ein Mailanhang suspekt ist.

Nicht unter Druck setzen lassen

In vielen Phishingmails wird, mal mehr mal weniger direkt, versucht den Leser unter Druck zu setzen. Da heißt es dann „Letzte Mahnung“ (Subtext: Sonst kommt der Gerichtsvollzieher) oder „Account wird dauerhaft gelöscht“. Natürlich verbunden mit der Aufforderung sich JETZT einzuloggen oder den Anhang zu öffnen.

Wenn man so etwas erhält, kann man schon mal ein wenig Panik bekommen. Vielleicht hat man ja wirklich einen Fehler gemacht? Irgendwann vergessen eine Rechnung zu bezahlen? Und jetzt hat das Konsequenzen? Am besten schnell einloggen und dem Ganzen auf den Grund gehen.

Eine verständliche Reaktion aber eben auch eine, die dem Angreifer in die Karten spielt. Unter Druck ist es sehr viel wahrscheinlicher, dass man Fehler macht und bekannte Sicherheitsmechanismen vergisst oder ignoriert.

Aus diesem Grund sollte man sich im Zweifelfall lieber kurz fünf Minuten zurücklehnen und genau über die E-Mail nachdenken. Kann es überhaupt sein, dass das Konto gesperrt wurde? Selbst wenn das der Fall ist, lässt sich ein solches Problem in der Regel wieder beheben, ohne dass in minutenschnelle eine Reaktion erforderlich wäre. Hat man den ersten Schock überwunden, kann man die Mail anschließend gezielt auf Hinweise untersuchen, die für eine Phishingmail sprechen.

2-Faktor Authentifizierung einrichten

100 prozentige Sicherheit erreichen zu wollen, ist mehr oder weniger utopisch. So gut wie jeder von uns bekommt täglich mehrere Mails. Leute, deren Mailadresse öffentlich im Internet zu sehen ist (etwa als Kontaktadresse auf einer Webseite) sogar noch deutlich mehr. Im Laufe der Zeit wird damit die Wahrscheinlichkeit immer größer, dass man doch mal einer falschen Mail vertraut und auf einen Phishing Angriff hereinfällt.

Aus diesem Grund sollten auch Maßnahmen getroffen werden, um die potenziellen Auswirkungen dieses Angriffs zu minimieren. Dazu gehört, vor allem bei wichtigen Accounts, eine zwei Faktor Authentifizierung einzurichten. Das kann beispielsweise dadurch geschehen, dass man nach der Eingabe von Username und Passwort noch einen Code eingeben muss, den man auf sein Handy geschickt bekommt.

Auf diese Weise nützen einem Angreifer die erbeuteten Passwörter nicht viel, da er zusätzlich noch im Besitz Ihres Handys sein müsste, um sich erfolgreich einzuloggen. Vorausgesetzt natürlich Sie haben dasselbe Passwort nicht auch auf anderen Seiten verwendet, bei denen keine 2-Faktor Authentifizierung eingerichtet ist.

Fazit

Eine kurze Version dieses Phishing Basis Sicherheit Guides finden Sie übrigens auch in Form einer Checkliste zum Download (natürlich kostenlos). Damit können Sie bei verdächtigen Mails die Punkte der Liste abhaken und auf diese Weise Phishingmails einfach identifizieren.

Übrigens: Wenn Sie wissen möchten, wie gut Ihre Mitarbeiter in der Lage sind, Phishingmails zu identifizieren, können Sie bei pen.sec einen entsprechenden Test oder auch eine länger laufende Kampagne in Auftrag geben.

Ein Test mit von uns verschickten Phishingmails bietet Ihnen einen Überblick darüber, wie gut Mitarbeiter in Ihrem Unternehmen sich mit dem Thema auskennen. Eine Kampagne über einen längeren Zeitraum bietet dagegen die Möglichkeit, die Aufmerksamkeit für das Thema kontinuierlich hoch zu halten und Lerneffekte über einen längeren Zeitraum (mit entsprechend besserer Wirkung) zu erzielen.